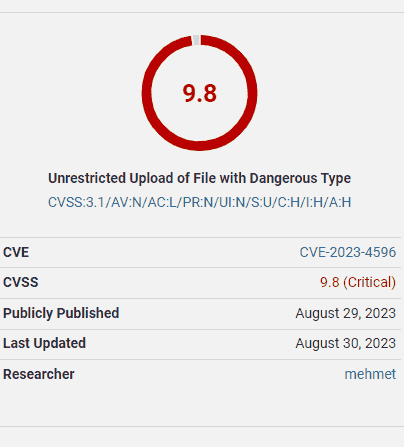

O NVD do Governo dos EUA divulgou um alerta sobre uma falha crítica que impacta o plugin Forminator WordPress Contact Form até a versão 1.24.6.

Atacantes sem autenticação podem enviar arquivos maliciosos para sites que, conforme alertado, “podem permitir a execução de código remotamente”.

A avaliação da pontuação de vulnerabilidade é de 9,8 numa escala de um a dez, onde dez representa o nível mais crítico de vulnerabilidade.

Captura de pantalla de Wordfence Consultivo

Fragilidade para invasores sem autenticação.

Muitas falhas de segurança costumam requerer que um invasor primeiro alcance um nível de usuário no WordPress antes de poderem iniciar um ataque.

Por exemplo, algumas falhas de segurança podem ser exploradas por usuários com privilégios de assinante, enquanto outras exigem privilégios de contribuinte ou administrador para serem exploradas.

A vulnerabilidade em questão é especialmente alarmante porque possibilita que invasores não autenticados, ou seja, sem qualquer nível de acesso de usuário, consigam hackear o site com êxito.

Uma outra razão pela qual essa vulnerabilidade recebe uma classificação de 9,8 em uma escala de 1 a 10 (sendo 10 crítico) é o fato de que o invasor pode fazer o upload de qualquer tipo de arquivo, incluindo scripts maliciosos.

O NVD define a vulnerabilidade.

O plugin Forminator para WordPress apresenta uma vulnerabilidade relacionada a uploads de arquivos arbitrários devido a uma falha na validação do tipo de arquivo após o arquivo ter sido carregado para o servidor na função upload_post_image(), presente em versões até a 1.24.6.

Isso permite que invasores não autenticados enviem arquivos arbitrários para o servidor do site em questão, o que poderia resultar na execução de código remotamente.

Realização de código à distância.

Uma vulnerabilidade de Execução de Código Remoto (RCE) envolve a possibilidade de um invasor executar código malicioso em um site alvo a partir de um local remoto.

O prejuízo causado por essa forma de exploração pode ser tão sério quanto a compra de um site inteiro.

Os formulários de contato devem ser posicionados na parte inferior da página.

Plugins do WordPress que possibilitam que usuários registrados ou não autenticados possam fazer upload de diferentes tipos de conteúdo, como textos e imagens, devem incluir opções para restringir o que pode ser enviado.

Os formulários de contato precisam ter uma proteção reforçada devido à possibilidade de receberem informações do público em geral.

RCE genérica que não se limita ao WordPress

Esses tipos de vulnerabilidades não são exclusivos do WordPress; podem ocorrer em qualquer sistema de gerenciamento de conteúdo.

O WordPress disponibiliza diretrizes de codificação para orientar os editores sobre como evitar esses tipos de problemas.

A página de segurança do plugin no site de desenvolvedores do WordPress aborda a maneira adequada de lidar com uploads de fontes não confiáveis.

A recomendação presente na página do programador é a seguinte:

“As informações não confiáveis provêm de diversas origens (utilizadores, websites de terceiros, inclusive a sua própria base de dados!) e é essencial verificar tudo isso antes de utilizá-lo.”

A entrada sanitária é o procedimento de segurança e limpeza utilizado para filtrar os dados que entram.

A validação é mais recomendada do que a sanitização devido à sua maior especificidade.

No entanto, quando não é viável ser “mais específico”, a sanitização é uma alternativa viável.

A vulnerabilidade no plugin Forminator de formulário de contato foi corrigida?

Segundo informações do National Vulnerability Database e da empresa de segurança Wordfence WordPress, a questão foi tratada na versão 1.25.0.

Wordfence sugere que faça a atualização para a versão mais recente.

“Realizar a atualização para a versão 1.25.0 ou uma versão mais recente que tenha sido corrigida…”

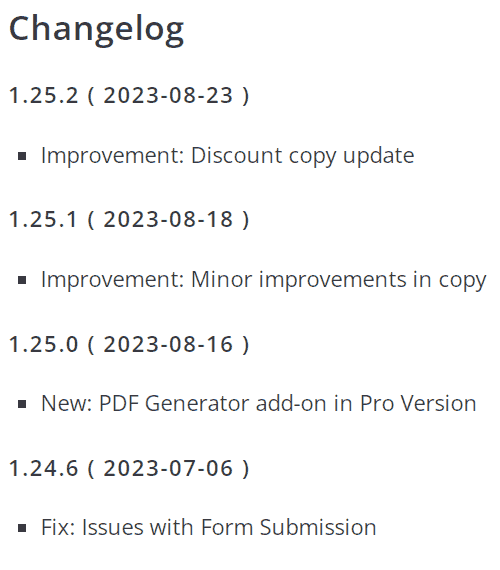

Mudanças no plugin Forminator.

Um changelog consiste em um histórico que lista todas as modificações implementadas em um software, possibilitando aos usuários a leitura e a decisão de atualizar ou não o seu programa.

É recomendável informar aos usuários quando uma atualização de software inclui uma correção para uma vulnerabilidade, conhecida como patch.

Isso possibilita que os usuários identifiquem quando uma atualização específica é importante, para que possam tomar uma decisão bem informada sobre a atualização de seu software.

De que forma um usuário de software pode reconhecer a urgência de uma atualização se o changelog não o informar?

Avalie por conta própria se as atualizações do Forminator fornecem informações adequadas aos usuários sobre correções de vulnerabilidades.

Descrição das alterações do Forminator.

chsyys/UnPlash

Pode me fornecer mais contexto ou detalhes sobre o texto para que eu possa ajudar a parafraseá-lo adequadamente?

Confira o comunicado oficial da equipe de assessoria do Banco Nacional de Dados de Vulnerabilidade.

Detalhe sobre a vulnerabilidade CVE-2023-4596.

Confira o guia de segurança do Wordfence sobre a vulnerabilidade no plugin de formulário de contato do WordPress, Forminator.

Forminator version 1.24.6 or earlier is vulnerable to unauthenticated arbitrary file uploads.

Confira o relatório da Exploit Database referente à vulnerabilidade identificada no Formulário de Contato do Forminator.

Plugin de WordPress Forminator versão 1.24.6 – Vulnerabilidade de execução de comando remoto sem autenticação.

A imagem principal é fornecida pelo Shutterstock, cortesia do ViDI Studio.